Trong bài viết trước chúng ta đã đi tìm hiểu chi tiết từ khái niệm, cách thức hoạt động, phân loại và những hạn chế của Private VLAN hay VLAN riêng. Trong bài này, chúng ta sẽ đi tìm hiểu cách định cấu hình PVLAN chi tiết qua một ví dụ thực tế để bạn có cái nhìn trực quan nhất!

Lưu ý khi cấu hình PVLAN

VTP (VLAN Trunking Protocol) là một giao thức được sử dụng để đồng bộ hóa thông tin về VLAN giữa các switch trong một mạng LAN. Khi chúng ta định cấu hình các VLAN riêng trên một switch và muốn tránh việc thông tin VLAN này được chia sẻ tự động với các switch khác trong mạng, chúng ta thường chuyển chế độ VTP thành Transparent.

Trong chế độ Server hoặc Client, một switch có thể gửi thông tin về VLAN của nó đến các switch khác trong cùng một domain VTP. Điều này có thể dẫn đến rủi ro khi một người quản trị thực hiện các thay đổi không cẩn thận trên một switch, và những thay đổi này được tự động chuyển đến các switch khác.

Chuyển sang chế độ Transparent giữ cho switch đó không thể nhận và chấp nhận bất kỳ thay đổi nào về VLAN từ các switch khác. Switch ở chế độ Transparent sẽ giữ lại kiểm soát lớn hơn về việc quản lý và duy trì VLAN của mình.

Một số switch có thể yêu cầu thiết lập phần cứng cụ thể để hỗ trợ PVLAN. Trước khi triển khai PVLAN, hãy kiểm tra tài liệu của nhà sản xuất để đảm bảo rằng switch được cấu hình đúng.

PVLAN tập trung vào kiểm soát giao tiếp tầng 2, nên nó không thay đổi giao tiếp tầng 3. Nếu bạn muốn kiểm soát giao tiếp ở cả hai tầng, bạn có thể cần sử dụng các phương pháp khác như ACL (Access Control Lists) hoặc Firewall.

Việc quản lý PVLAN có thể trở nên phức tạp khi số lượng PVLAN và cấu hình tăng lên. Việc sử dụng công cụ quản lý mạng thích hợp và theo dõi cẩn thận là quan trọng.

Cấu hình Private VLAN chính xác

Để hiểu rõ về cách cấu hình PVLAN, ta sẽ đi vào một ví dụ cụ thể như sau:

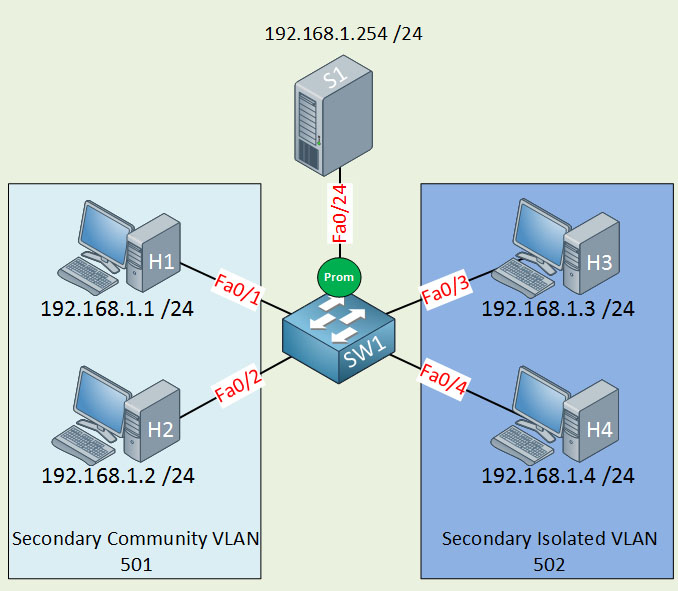

Ta có một sơ đồ mạng với 1 Switch (SW1) nối với 4 máy tính và 1 máy chủ lần lượt là:

- Máy tính 1 (H1) địa chỉ IP: 192.168.1.1/24 và giao diện kết nối với SW1 là Fa0/1.

- Máy tính 2 (H2) địa chỉ IP: 192.168.1.2/24 và giao diện kết nối với SW1 là Fa0/2.

- Máy tính 3 (H3) địa chỉ IP: 192.168.1.3/24 và giao diện kết nối với SW1 là Fa0/3.

- Máy tính 4 (H4) địa chỉ IP: 192.168.1.4/24 và giao diện kết nối với SW1 là Fa0/4.

- Máy chủ (S1) địa chỉ IP: 192.168.1.254/4 và giao diện kết nối với SW1 là Fa0/24.

Để hình dung rõ nhất, hãy quan sát sơ đồ mạng dưới đây:

Bây giờ ta sẽ cấu hình theo các yêu cầu sau:

- Primary VLAN có ID là 500.

- Community VLAN có ID là 501.

- Isolated VLAN có ID là 502.

- H1 và H2 nằm trong Community VLAN phải có thể kết nối với nhau và cũng đến máy chủ kết nối với cổng chế độ chủ động.

- H3 và H4 trong Isolated VLAN chỉ có thể giao tiếp với máy chủ trên cổng chế độ chủ động.

- Máy chủ phải có thể kết nối với tất cả các cổng.

Để thực hiện những yêu cầu trên ta sẽ cần phải thực hiện các việc sau:

- Định cấu hình VTP thành chế độ Transparent.

- Tạo các VLAN

- Cấu hình cổng promiscuous (kết nối với máy chủ)

- Cấu hình cổng host thuộc Secondary Community VLAN

- Cấu hình cổng host thuộc Secondary Isolated VLAN

Dưới đây là lệnh cấu hình chi tiết như sau:

Chuyển chế độ VTP thành Transparent:

SW1(config)#vtp mode transparent

Setting device to VTP TRANSPARENT mode

Tạo các VLAN:

Switch(config)# vlan 500

Switch(config-vlan)# name Primary_VLANSwitch(config)# vlan 501

Switch(config-vlan)# name Secondary_Community_VLANSwitch(config)# vlan 502

Switch(config-vlan)# name Secondary_Isolated_VLAN

Cấu hình cổng promiscuous (kết nối với máy chủ):

Switch(config)# interface fa0/24

Switch(config-if)# switchport mode private-vlan promiscuous

Switch(config-if)# switchport private-vlan mapping 500 501 502

Cấu hình cổng host thuộc Secondary Community VLAN:

Switch(config)# interface range fa0/1 - 2

Switch(config-if-range)# switchport mode private-vlan host

Switch(config-if-range)# switchport private-vlan host-association 500 501

Cấu hình cổng host thuộc Secondary Isolated VLAN:

Switch(config)# interface range fa0/3 - 4

Switch(config-if-range)# switchport mode private-vlan host

Switch(config-if-range)# switchport private-vlan host-association 500 502

Giải thích các câu lệnh PVLAN

- switchport mode private-vlan host: Lệnh này được sử dụng để đặt cổng switch vào chế độ host trong môi trường Private VLAN. Các cổng ở chế độ host sẽ thuộc một VLAN con trong PVLAN (VLAN cộng đồng hoặc VLAN cô lập).

- switchport private-vlan host-association 500 502: Lệnh này xác định các VLAN chính và cô lập mà cổng ở chế độ host sẽ thuộc vào. Trong trường hợp này, cổng được liên kết với VLAN chính là 500 và VLAN cô lập là 502.

- switchport mode private-vlan promiscuous: Lệnh này được sử dụng để đặt cổng switch vào chế độ promiscuous. Cổng ở chế độ promiscuous thường kết nối với một máy chủ hoặc thiết bị khác và có thể giao tiếp với tất cả các port trong PVLAN.

- switchport private-vlan mapping 500 501 502: Lệnh này ánh xạ các VLAN chính, cộng đồng, và cô lập vào cổng ở chế độ promiscuous. Trong trường hợp này, cổng promiscuous được ánh xạ với VLAN chính 500, VLAN cộng đồng 501, và VLAN cô lập 502.

- private-vlan primary: Lệnh này được sử dụng trong cấu hình VLAN để đặt VLAN làm VLAN chính trong một PVLAN. Các port thuộc VLAN chính có thể giao tiếp với các port ở chế độ promiscuous và cô lập.

- private-vlan community: Lệnh này được sử dụng để đặt VLAN làm VLAN cộng đồng trong một PVLAN. Các port thuộc VLAN cộng đồng có thể giao tiếp với nhau và với các port ở chế độ promiscuous.

- private-vlan isolated: Lệnh này được sử dụng để đặt VLAN làm VLAN cô lập trong một PVLAN. Các port thuộc VLAN cô lập chỉ có thể giao tiếp với các port ở chế độ promiscuous, không thể giao tiếp với nhau hay với các port thuộc VLAN cộng đồng.

Trên đây là những chia sẻ chi tiết của mình về cách định cấu hình PVLAN. Hãy nghiên cứu thật kỹ và căn cứ vào từng đặc điểm cấu hình của hãng sản xuất Switch để đưa ra cách cấu hình chính xác nhất! Nếu có câu hỏi nào liên quan đến bài viết, hãy để lại dưới phần bình luận để được hỗ trợ giải đáp tốt nhất!

Thông Tin Về Tác Giả

Nguyễn Thành Hợp là một chuyên gia về lĩnh vực thiết bị mạng, viễn thông gần 10 năm kinh nghiệm với nhiều chứng chỉ chất lượng như CCNA 200-301, CCNP, CCDA, CCDP,... do Cisco cung cấp. Sở thích cá nhân là khám phá những kiến thức mới mẻ về công nghệ nói chung và đặc biệt là liên quan đến lĩnh vực mạng!