Bài viết này chúng ta sẽ đi tìm hiểu chi tiết hơn về VLAN, cụ thể là Private VLAN để xem nó hoạt động như thế nào? Cách chia nhỏ mạng VLAN thành các miền phụ độc lập và cách giao tiếp giữa các loại cổng bị cô lập.

Private VLAN là gì?

Private VLAN hay còn được gọi là VLAN riêng hoặc cách ly cổng, là kỹ thuật được sử dụng để ngăn chặn truy cập trực tiếp giữa các thiết bị trong cùng một mạng LAN. Theo đó, VLAN sẽ chứa các cổng hạn chế sao cho chỉ có thể giao tiếp với một cổng Uplink. Một PVLAN sẽ chứa nhiều cổng hạn chế và một đường Uplink duy nhất. Đường Uplink có thể là một cổng hoặc nhóm liên kết LAG và thường kết nối với bộ định tuyến, tường lửa, máy chủ,….

Mục đính sử dụng PVLAN là gì?

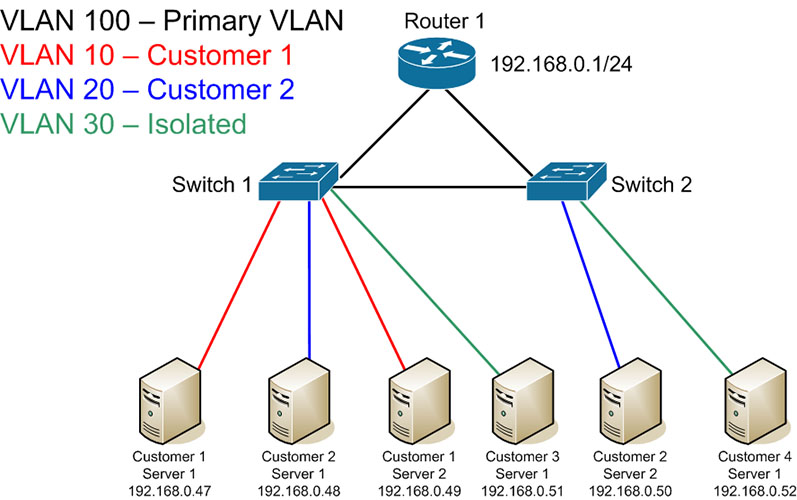

Mạng VLAN chia mạng thành các miền quảng bá nhỏ hơn ở lớp 2 trong mô hình OSI. Các thiết bị trong cùng một mạng VLAN mới có thể giao tiếp với nhau. Để một thiết bị từ VLAN này giao tiếp với thiết bị VLAN khác ta sẽ cần sử dụng Inter định tuyến VLAN.

Nhưng nếu ta muốn trong cùng một VLAN, khoanh vùng 1 số máy tính hoặc máy chủ nhất định không thể giao tiếp với các thiết bị trong cùng VLAN. Hay ta muốn cô lập một số thiết bị trong một VLAN thì phải làm thế nào?

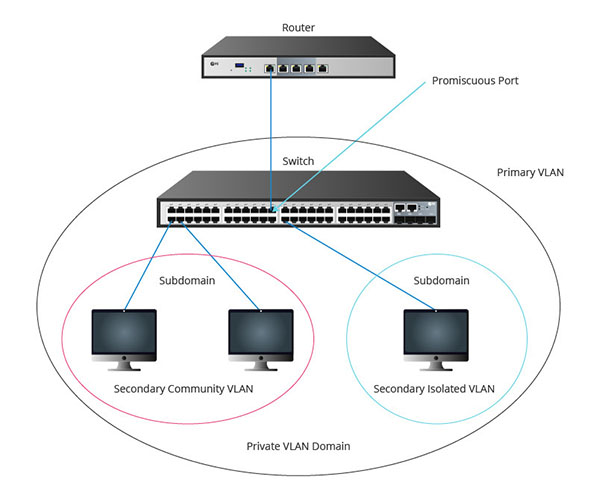

Private VLAN hay VLAN riêng được sử dụng để giải quyết vấn đề này. PVLAN sẽ chia miền quảng bá tại lớp 2 thành các miền phụ nhỏ, được gọi là PVLANs (Secondary VLANs). Các thiết bị trong cùng một mạng PVLAN có thể giao tiếp với nhau nhưng không thể giao tiếp với các thiết bị khác ngoài PVLAN đó.

Private VLAN hoạt động như thế nào?

Về cơ bản PVLAN hoạt động bằng cách chia VLAN thành VLAN phụ. Như đã nói ở trên, mỗi VLAN riêng sẽ chứa nhiều cổng riêng hay cổng hạn chế và các cổng này chỉ có thể liên kết với một cổng đường lên.

Khi nhận các khung dữ liệu từ cổng riêng tư (Private Port), PVLAN chuyển tiếp chúng đến cổng uplink mà không quan tâm đến VLAN ID hay địa chỉ MAC đích. Ngược lại, khung dữ liệu từ cổng uplink được chuyển tiếp theo cách thông thường, tới cổng nơi chứa địa chỉ MAC đích hoặc tất cả các cổng trong VLAN cho khung dữ liệu broadcast hoặc địa chỉ MAC đích không xác định.

Một đặc điểm đáng chú ý của PVLAN là khả năng chặn trực tiếp giao tiếp peer-to-peer giữa các thiết bị thông qua switch. Điều này đặt ra một lớp cách ly tại tầng dữ liệu, giúp ngăn chặn các tấn công bảo mật như ARP spoofing và giảm rủi ro tổn thất do cấu hình sai lầm.

Mặc dù PVLAN mang lại sự cách ly tại tầng dữ liệu, tuy nhiên khả năng giao tiếp ở các tầng cao hơn như tầng IP vẫn có thể được duy trì, phụ thuộc vào cấu hình mạng tiếp theo. Ứng dụng thực tế của PVLAN rất đa dạng, từ việc cung cấp truy cập Internet cho từng phòng trong khách sạn đến việc ngăn chặn tấn công bảo mật trong các thiết bị DSLAMs dựa trên Ethernet.

Cuối cùng, PVLAN cũng hỗ trợ quản lý địa chỉ IP một cách linh hoạt. Mặc dù các cổng có thể được cách ly tại tầng dữ liệu nhưng vẫn thuộc cùng một địa chỉ IP subnet, giúp đơn giản hóa việc quản lý và cấp phát địa chỉ IP trong mạng. Điều này thường được thực hiện để ngăn chặn giao tiếp trực tiếp giữa các máy chủ IP trên các cổng bảo vệ, đồng thời chỉ cho phép thông qua kết nối uplink, sử dụng các giải pháp như MAC-Forced Forwarding hoặc Proxy ARP.

PVLAN đóng vai trò quan trọng trong việc xây dựng mạng an toàn và linh hoạt, mang lại sự kiểm soát cao và tính an toàn cho các ứng dụng và môi trường mạng đa dạng.

Private VLAN có những loại nào?

PVLAN được chia thành 2 loại chính:

1. Primary VLAN

Primary VLAN hay được gọi là VLAN chính. Nó đóng vai trò như trục cơ bản, gắn kết tất cả các cổng PVLAN. Tất cả các cổng trong VLAN riêng đều thuộc về Primary VLAN và chỉ có 1 VLAN chính trong một PVLAN.

2. Secondary VLAN

Secondary VLAN được gọi là VLAN phụ. Nó là các VLAN được chia nhỏ hơn từ một VLAN riêng. Điều này có nghĩa là một PVLAN có thể chứa nhiều VLAN phụ khác nhau. VLAN phụ được chia nhỏ hơn thành 2 loại chính gồm:

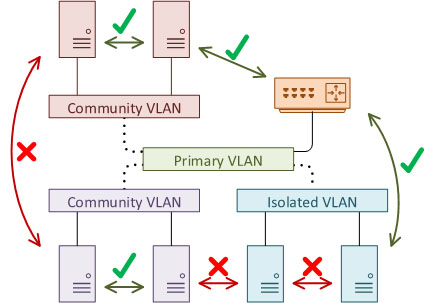

- Isolated VLAN (VLAN biệt lập): Các thiết bị trong Isolated VLAN chỉ có thể giao tiếp với cổng promiscuous được liên kết và không thể giao tiếp trực tiếp với các thiết bị khác ở tầng 2.

- Community VLAN (VLAN cộng đồng): Các thiết bị trong cùng một Community VLAN có thể giao tiếp với nhau và với cổng promiscuous liên kết. Tuy nhiên, các thiết bị thuộc các Community VLAN khác nhau không thể giao tiếp trực tiếp ở tầng 2.

Các loại cổng trong Private VLAN

Trong PVLAN, các loại cổng được phân thành các nhóm khác nhau dựa trên tính chất và vai trò của chúng trong mô hình cách ly và kiểm soát truy cập:

1. Promiscuous Port

Promiscuous Port là cổng được liên kết với một hoặc nhiều Secondary VLAN trong một PVLAN. Cổng này có khả năng giao tiếp với tất cả các cổng trong Primary VLAN, Isolated VLANs và tất cả các Community VLANs.

Cổng này thường được sử dụng để làm cổng kết nối với router hoặc switch core. Điều này giúp router hoặc switch core làm trung tâm giao tiếp cho toàn bộ mạng PVLAN.

2. Isolated Port

Isolated Port là cổng được liên kết với Isolated VLAN, nơi mà các thiết bị chỉ có thể giao tiếp với Promiscuous Port. Giao tiếp trực tiếp giữa các Isolated Ports không được phép, tăng cường tính an toàn.

Loại cổng này thường được sử dụng để cổng kết nối với một máy chủ chứa dữ liệu quan trọng. Điều này giúp bảo vệ dữ liệu quan trọng khỏi sự truy cập trực tiếp từ các thiết bị khác trong mạng PVLAN.

3. Community Port

Community Port là cổng được liên kết với một hoặc nhiều Community VLAN, nơi các thiết bị có thể giao tiếp với nhau và với Promiscuous Port. Giao tiếp giữa các Community Ports của các Community VLAN khác nhau không được phép ở tầng 2.

Ứng dụng loại cổng này hay gặp nhất là làm cổng kết nối với một nhóm máy tính trong cùng một bộ phận của công ty. Do đó, ta có thể tạo ra một môi trường chia sẻ tài nguyên và thông tin giữa các thành viên trong cùng một nhóm nhưng không giao tiếp với các nhóm khác.

Những hạn chế của Private VLAN

Khi sử dụng PVLAN ta cần phải cân nhắc đến những hạn chế của nó như: cấu hình phức tạp, bảo mật hạn chế hơn so với các phương pháp bảo mật khác, thậm chí nếu không triển khai đúng cách có thể gây giảm hiệu suất của mạng. Và khi cơ sở hạ tầng của PVLAN hỏng thì tất cả các thiết bị trong VLAN sẽ bị ảnh hưởng.

Một điểm hạn chế của PVLAN là nó không hỗ trợ cho một số giao thức khác như: DTP, PAgP, LACP, MVR, Voice VLAN, ERP, Q-IN-Q,… Do đó, ta cần phải cân nhắc kỹ trước khi thực hiện PVLAN.

Thêm một lưu ý nhỏ nữa, Một cổng không thể cấu hình tham gia vào hai Primary khác nhau mà nó chỉ có thể xuất hiện trong một PVLAN duy nhất. Ta cũng không thể cấu hình PVLAN trên VLAN 1, và VLAN 1002 đến 1005 vì đây là những VLAN đặc biệt.

Trên đây là các chia sẻ của mình để giúp bạn hiểu rõ hơn về VLAN và Private VLAN. Nếu còn thắc mắc điều gì? Hãy để lại câu hỏi dưới phần bình luận để mình giải đáp giúp bạn!

Thông Tin Về Tác Giả

Nguyễn Thành Hợp là một chuyên gia về lĩnh vực thiết bị mạng, viễn thông gần 10 năm kinh nghiệm với nhiều chứng chỉ chất lượng như CCNA 200-301, CCNP, CCDA, CCDP,... do Cisco cung cấp. Sở thích cá nhân là khám phá những kiến thức mới mẻ về công nghệ nói chung và đặc biệt là liên quan đến lĩnh vực mạng!