Giao thức DTP (Dynamic Trunk Protocol) – Giao thức trung kế động của Cisco

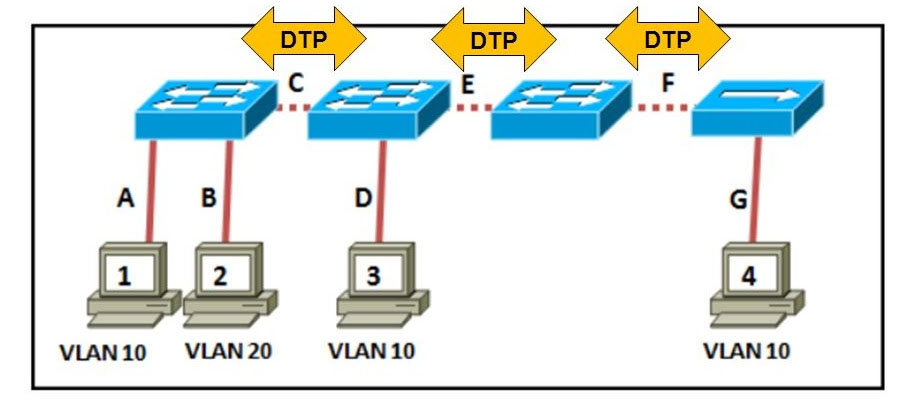

Giao thức DTP (Dynamic Trunk Protocol) là một giao thức độc quyền của Cisco được sử dụng để quản lý cổng trunk trên các thiết bị chuyển mạch (switch) trong mạng. DTP được thiết kế để tự động đàm phán và thiết lập kết nối trunk giữa các thiết bị mạng, giúp tối ưu hóa băng thông và linh hoạt trong việc quản lý đường truyền.

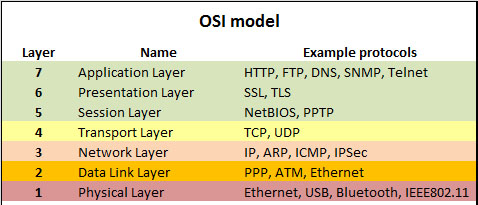

Khi thiết bị kích hoạt DTP trên cổng, nó sẽ tự động gửi các gói tin DTP để đàm phán với thiết bị khác và xác định xem liệu cổng đó có thể hoạt động ở chế độ trunk hay không. Giao thức này hoạt động ở tầng liên kết dữ liệu (Layer 2) của mô hình OSI và sử dụng các trạng thái như desirable, auto, on, off để xác định cách thiết lập kết nối trunk.

Nói chung, DTP giúp tự động hóa quá trình cấu hình trunking trên các thiết bị mạng, tăng cường khả năng linh hoạt và quản lý trong hệ thống mạng. Tuy nhiên, cũng cần lưu ý rằng sử dụng DTP đòi hỏi cả hai thiết bị kết nối phải hỗ trợ giao thức này để đảm bảo sự tương thích.

Hiểu về Trunking và VLANs

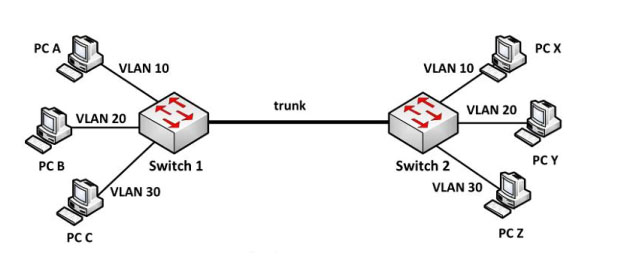

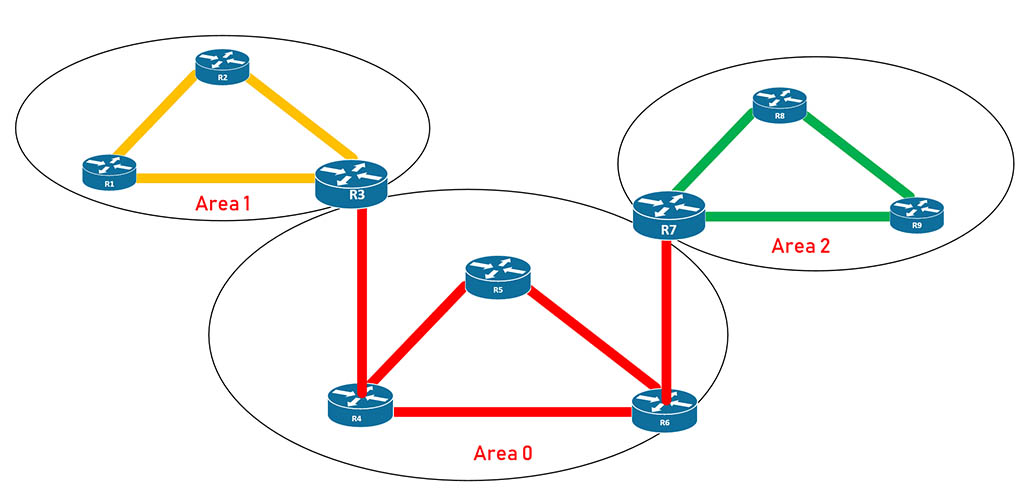

VLAN là một phương pháp phân loại thiết bị trong mạng bằng cách chia mạng vật lý thành nhiều mạng ảo. Mỗi VLAN tương đương với một phân khúc riêng biệt trên mạng, tạo điều kiện cho việc tạo ra các nhóm đặc biệt dựa trên yêu cầu công việc hoặc vị trí vật lý của các thiết bị.

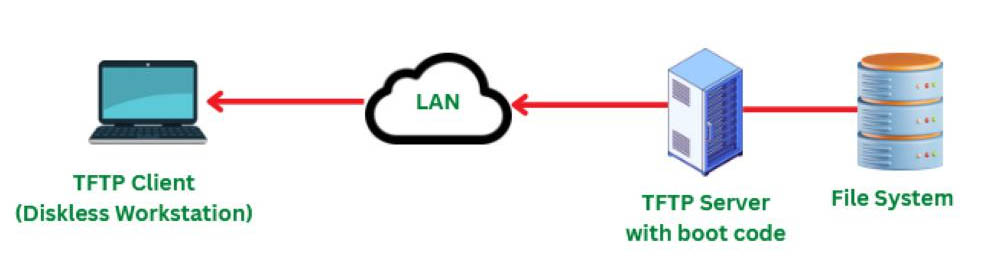

Trunking trong mạng là quá trình truyền dẫn dữ liệu giữa các thiết bị mạng, chủ yếu được áp dụng để kết nối các switch và tạo ra các đường truyền có khả năng chứa thông tin từ nhiều Virtual LANs (VLANs) khác nhau. Mục tiêu chính của trunking là tối ưu hóa sử dụng băng thông và tạo điều kiện cho việc chia sẻ dữ liệu giữa các VLANs.

Khi VLAN được triển khai cùng với trunking, dữ liệu có thể di chuyển giữa các VLAN một cách hiệu quả. Trong quá trình trunking, thông tin từ nhiều VLAN được gói gọn và chuyển trên cùng một đường truyền, giảm thiểu sự lãng phí băng thông và tối ưu hóa khả năng sử dụng mạng.

Giao thức DTP và cách nó hoạt động

Giao thức DTP là một giao thức quan trọng trong việc quản lý kết nối trunk giữa các thiết bị mạng, đặc biệt là các switch. Dưới đây là cách nó hoạt động:

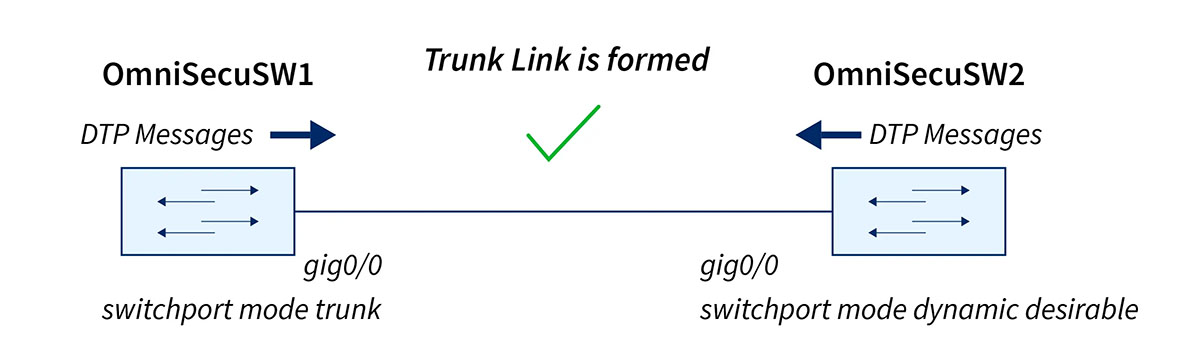

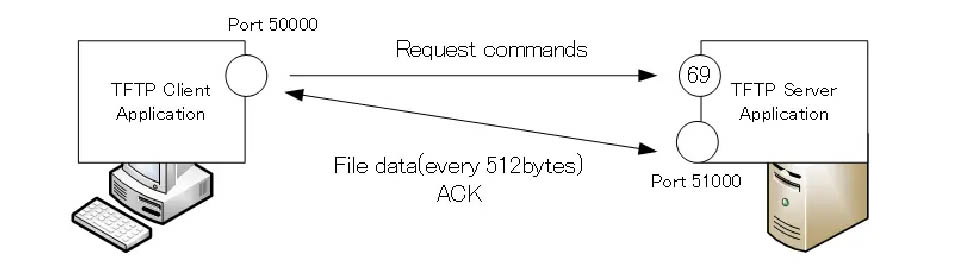

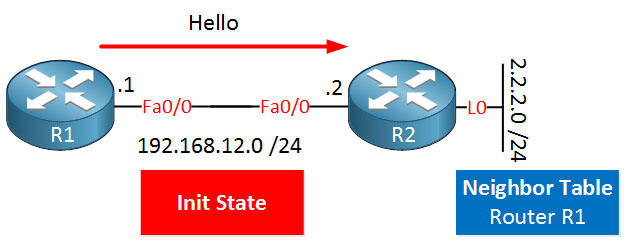

- Khi một cổng trên switch được kích hoạt DTP, nó sẽ gửi các gói tin DTP qua đường truyền để tìm kiếm các cổng có thể kết nối trunk. Gói tin này chứa thông tin như trạng thái DTP hiện tại của cổng và khả năng hỗ trợ trunking.

- Các thiết bị mạng khác, cũng hỗ trợ DTP, sẽ phản hồi và bắt đầu quá trình đàm phán để xác định xem cổng đó có thể hoạt động ở chế độ trunk hay không. Phản hồi này bao gồm trạng thái DTP của cổng đối tác và khả năng hỗ trợ trunking.

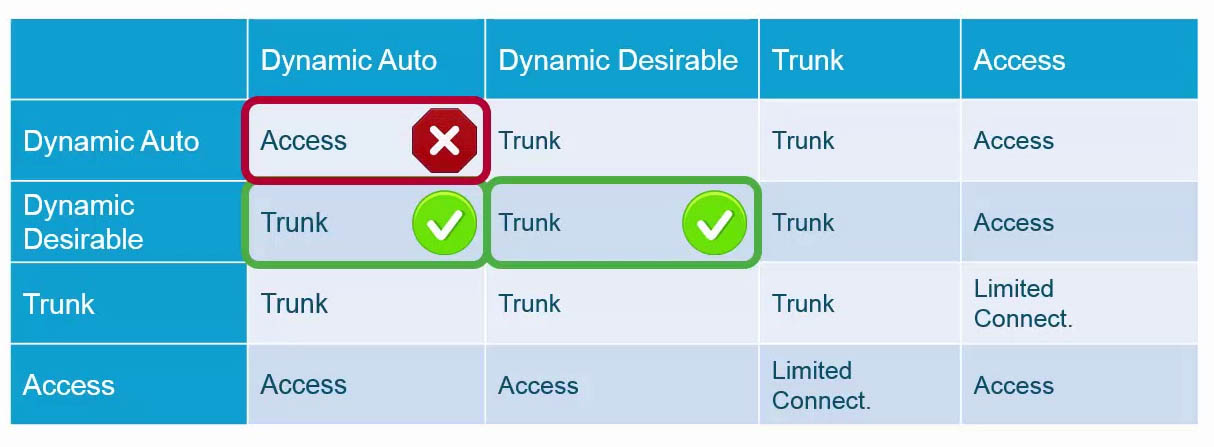

- Dựa trên trạng thái hiện tại của cả hai cổng và khả năng hỗ trợ trunking, quá trình đàm phán bắt đầu. Nếu cả hai đều ở trạng thái “Desirable” hoặc “Auto,” hoặc một bên ở trạng thái “On” và bên kia ở trạng thái “Desirable” hoặc “Auto,” kết nối trunk sẽ được thiết lập.

- Sau khi đàm phán thành công, cả hai cổng sẽ chuyển sang trạng thái trunk và bắt đầu chuyển dữ liệu giữa chúng theo chế độ trunking.

- Nếu một cổng ở trạng thái “On” và cổng đối tác ở trạng thái “Desirable” hoặc “Auto,” hoặc cả hai đều ở trạng thái “On,” không có quá trình đàm phán và kết nối trunk sẽ được thiết lập trực tiếp.

- Sau khi kết nối trunk đã được thiết lập, DTP tiếp tục theo dõi các thay đổi trong trạng thái của cổng và đảm bảo rằng kết nối vẫn duy trì theo mong muốn.

Các trạng thái của DTP:

- Desirable: Thiết lập cổng ở trạng thái này có nghĩa là nó muốn thiết lập kết nối trunk và sẵn sàng đàm phán.

- Auto: Cổng ở trạng thái này chấp nhận kết nối trunk nếu đối phương muốn thiết lập.

- On: Cổng luôn hoạt động ở chế độ trunk mà không cần đàm phán.

- Off: Tắt DTP trên cổng, không tham gia vào quá trình đàm phán trunking.

Các trạng thái cổng (Port States) và DTP

Các trạng thái cổng (Port states) đóng vai trò quan trọng trong quá trình xây dựng và duy trì kết nối trong mạng, đặc biệt là khi thực hiện trunking. Dưới đây là mô tả chi tiết về mỗi trạng thái:

- Blocking (Chặn): Trong trạng thái này, cổng không chuyển dữ liệu và không tham gia vào quá trình chuyển mạch. Nó chỉ lắng nghe dữ liệu mà nó nhận được từ các cổng khác để xác định các đường truyền có thể mở.

- Listening (Lắng Nghe): Cổng chuyển từ trạng thái chặn sang trạng thái lắng nghe để chuẩn bị cho việc tham gia vào quá trình chuyển mạch. Trong trạng thái này, cổng lắng nghe các gói tin BPDU (Bridge Protocol Data Units) để xác định nếu nó có thể tham gia vào mạng một cách an toàn mà không tạo ra các vòng lặp.

- Learning (Học): Sau khi lắng nghe, cổng chuyển sang trạng thái học. Trong trạng thái này, cổng bắt đầu học địa chỉ MAC của các thiết bị kết nối và lưu chúng vào bảng MAC của switch.

- Forwarding (Chuyển Tiếp): Trạng thái cuối cùng là chuyển tiếp, trong đó cổng tham gia hoạt động chính và chuyển mạch dữ liệu. Cổng sẽ chuyển tiếp dữ liệu từ đầu vào đến đầu ra dựa trên thông tin trong bảng MAC đã học được.

Quá trình chuyển đổi giữa các trạng thái này diễn ra tự động và được điều khiển bởi giao thức STP (Spanning Tree Protocol) để tránh tình trạng vòng lặp và đảm bảo tính ổn định của mạng. Các trạng thái cổng đóng vai trò quan trọng trong việc duy trì môi trường mạng an toàn và hiệu quả.

Bảng địa chỉ MAC và DTP

Khi một switch nhận được một gói tin trên một cổng, nó kiểm tra địa chỉ MAC nguồn của gói tin. Nếu địa chỉ MAC nguồn đã tồn tại trong bảng MAC, switch biết rằng thiết bị gửi là thành viên của mạng và sẽ xác định cổng đích để chuyển tiếp gói tin đến.

Trong quá trình hoạt động, switch học địa chỉ MAC của các thiết bị kết nối bằng cách theo dõi địa chỉ MAC của gói tin mà nó nhận được. Nếu địa chỉ MAC chưa có trong bảng, switch sẽ thêm nó vào bảng và liên kết với cổng đầu vào của gói tin.

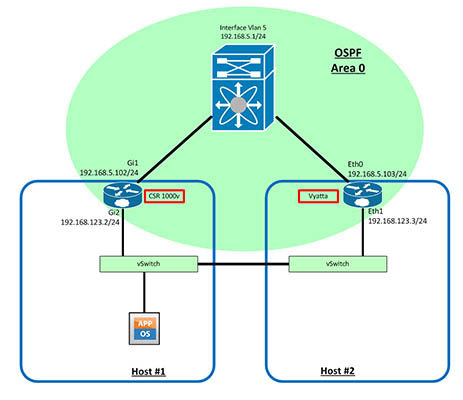

Khi switch hoạt động trong môi trường sử dụng trunking, nó cũng theo dõi thông tin VLAN của gói tin. Đối với mỗi địa chỉ MAC, switch cũng ghi nhớ thông tin về VLAN tương ứng, giúp xác định VLAN mà thiết bị thuộc về.

Khi switch nhận được một gói tin có đích đến thuộc cùng một VLAN, nó sẽ chuyển tiếp gói tin đó đến cổng đích. Trong quá trình chuyển mạch giữa các switch thông qua trunk, thông tin VLAN cũng được giữ nguyên, giúp xác định nơi đích của gói tin trong cùng VLAN.

Bảng MAC đóng vai trò quan trọng trong việc xác định nơi đích đến của gói tin và quản lý thông tin liên quan đến quá trình trunking, đặc biệt khi cần xác định VLAN của gói tin khi di chuyển qua các cổng trunk.

Đảm bảo các thiết bị đều hỗ trợ DTP

Sự tương thích và cấu hình giữa các thiết bị là yếu tố quan trọng khi muốn thiết lập kết nối trunk sử dụng giao thức DTP. Dưới đây là những điểm cần lưu ý để đảm bảo rằng cả hai thiết bị kết nối có thể hỗ trợ DTP và thiết lập kết nối trunk:

- Đảm bảo cả hai thiết bị kết nối, thường là các switch, đều hỗ trợ giao thức DTP.

- Cả hai thiết bị cần được cấu hình để sử dụng DTP. Điều này bao gồm cấu hình trạng thái DTP (Desirable, Auto, On, Off) cho từng cổng muốn thiết lập kết nối trunk.

- Các trạng thái DTP của cả hai cổng phải khớp nhau hoặc tương thích để quá trình đàm phán có thể diễn ra.

- Đảm bảo rằng cấu hình trên cả hai cổng của hai thiết bị là đồng nhất, bao gồm cả cấu hình về VLAN và thông số khác liên quan đến kết nối trunk.

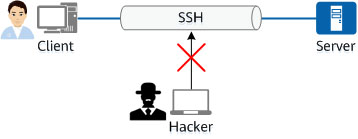

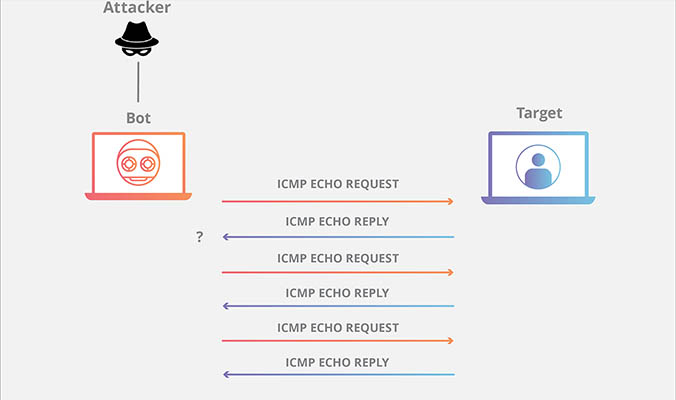

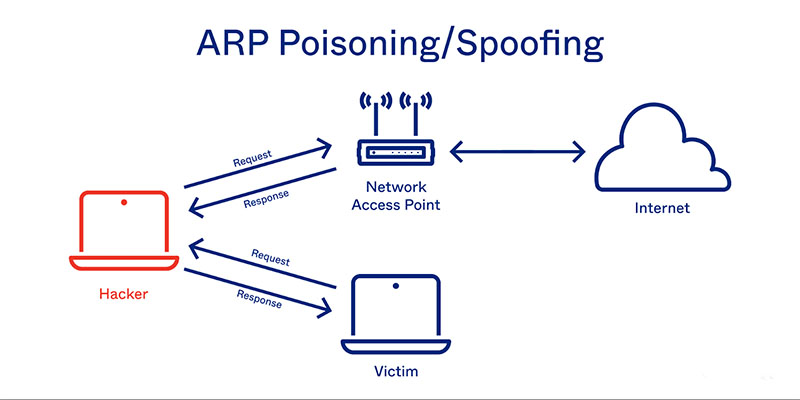

Vấn đề bảo mật

An toàn và bảo mật trong quá trình đàm phán là một yếu tố quan trọng, đặc biệt khi sử dụng giao thức như DTP để thiết lập kết nối trunk trong mạng. Dưới đây là một số biện pháp để đảm bảo an toàn và bảo mật trong quá trình đàm phán:

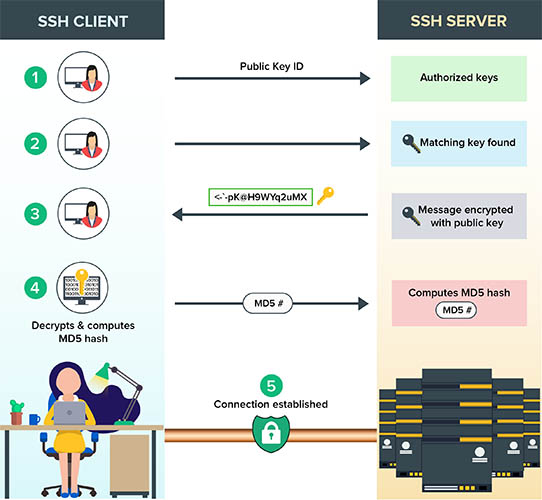

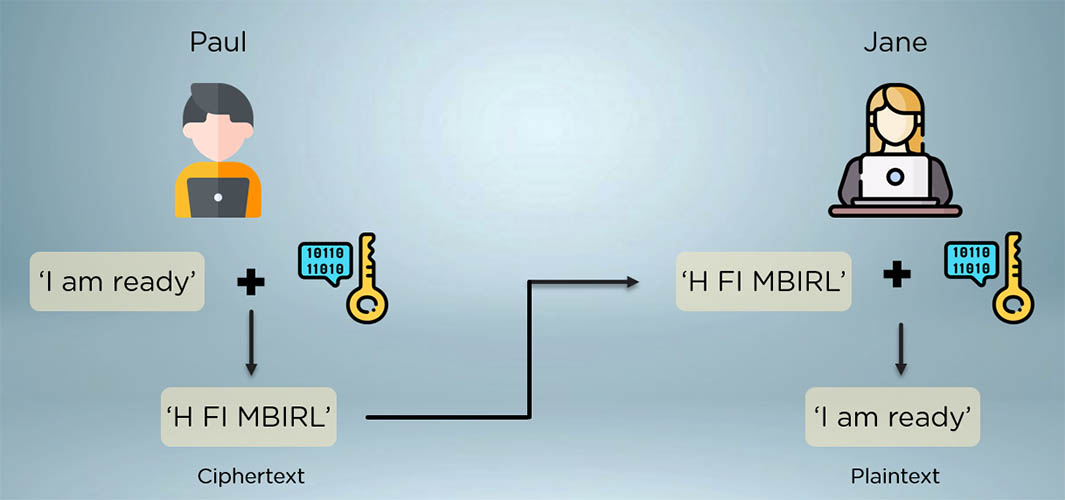

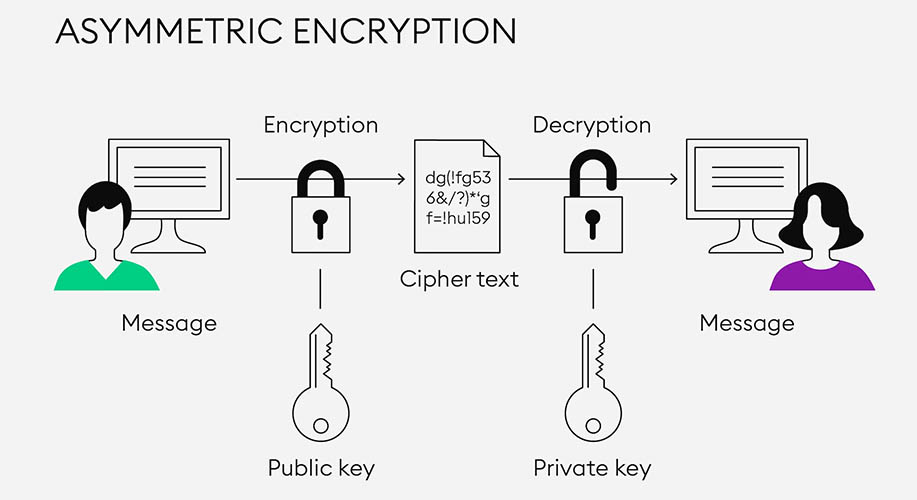

- Sử dụng kết nối an toàn như Virtual Private Network (VPN) hoặc các giao thức mạng bảo mật khác để bảo vệ thông tin truyền qua quá trình đàm phán khỏi sự kiểm soát không mong muốn.

- Hãy sử dụng phiên bản bảo mật của giao thức DTP, chẳng hạn như DTPv3.

- Tắt DTP trên các cổng không cần sử dụng kết nối trunk để giảm khả năng bị tấn công từ các nguồn không mong muốn.

- Xác định rõ quyền truy cập vào các cổng và kết nối trunk.

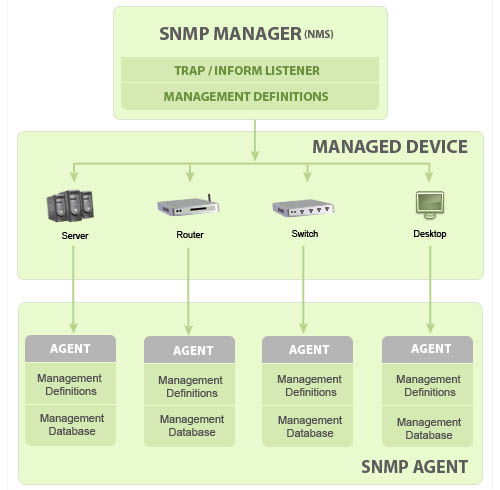

Phân biệt giao thức DTP và VTP

Giao thức DTP và VLAN Trunking Protocol (VTP) là hai giao thức quan trọng trong môi trường mạng. Tuy nhiên, chúng sử dụng vào mục đích khác nhau. DTP chủ yếu hoạt động trong việc đàm phán và thiết lập kết nối trunk giữa các switch, trong khi VTP quản lý thông tin về VLAN và đồng bộ hóa cấu hình VLAN giữa các switch.

| Tiêu chí | DTP | VTP |

| Mục tiêu | Kết nối trunk giữa switch | Quản lý VLAN và đồng bộ hóa cấu hình VLAN giữa các switch |

| Chế độ hoạt động | Desirable, Auto, On, Off | Server, Client, Transparent |

| Quản lý tài nguyên | Không quản lý tài nguyên mạng, chỉ thiết lập kết nối trunk | Quản lý tài nguyên mạng qua cấu hình VLAN |

Mong rằng qua bài viết này, bạn đã hiểu chi tiết về giao thức DTP và những thông tin liên quan về nó!