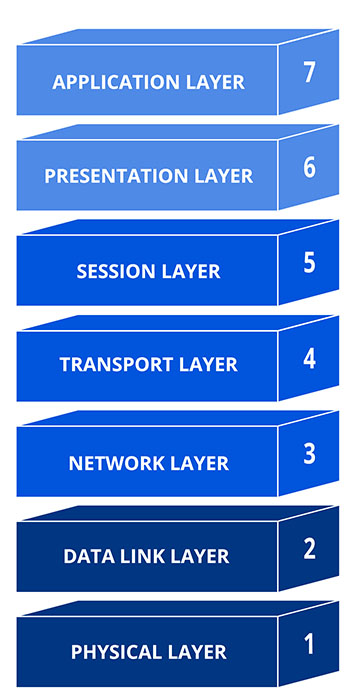

Mô hình OSI là gì? Giải thích chức năng 7 lớp mạng trong OSI

Mạng máy tính gồm nhiều thiết bị mạng kết nối với nhau, các thiết bị có nhiều loại riêng biệt, sử dụng giao thức khác nhau, từ nhiều hãng sản xuất. Do đó, ta sẽ cần một mô hình chung để quy định và hiểu cách các thiết bị mạng liên kết với nhau như thế nào? Mô hình OSI chính là một mô hình như vậy. Đây là mô hình có cấu trúc gồm 7 lớp và trong bài viết này, ta sẽ đi tìm hiểu chi tiết về chúng!

Mô hình mạng OSI

Mô hình OSI là một khung làm việc chuẩn được phát triển bởi ISO để mô tả cách các thiết bị mạng giao tiếp với nhau. Mô hình này chia quá trình giao tiếp thành 7 tầng, mỗi tầng đều có các chức năng và trách nhiệm cụ thể. Dưới đây là một giới thiệu chi tiết về mỗi tầng:

1. Tầng Vật lý (Physical Layer):

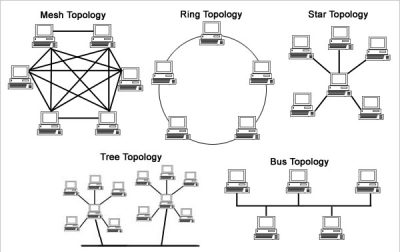

- Chức năng: Xác định cách dữ liệu được truyền qua môi trường truyền thông vật lý như cáp đồng, cáp quang, hoặc mạng không dây.

- Nhiệm vụ: Điều chỉnh tần số, định dạng tín hiệu, và kiểm soát các đặc điểm vật lý của kết nối như điện áp và tốc độ truyền.

- Ví dụ: Ethernet, Wi-Fi, Fiber Optic.

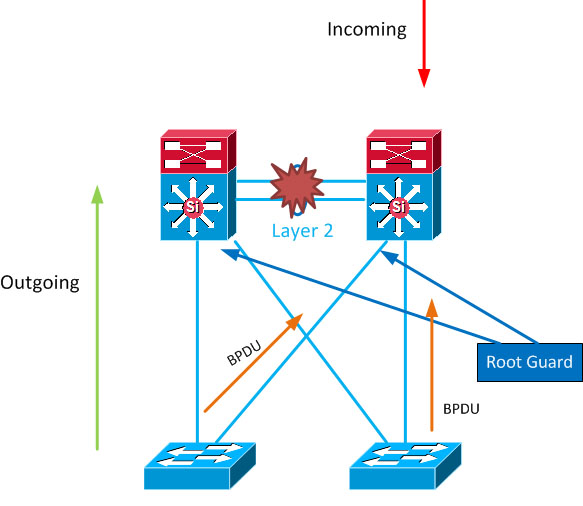

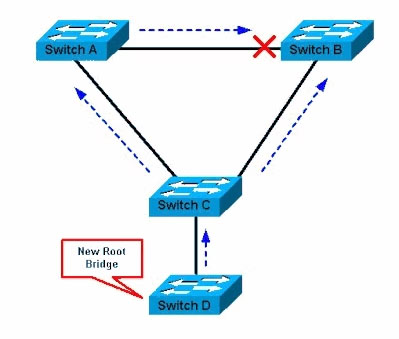

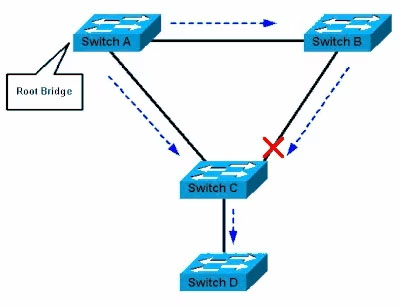

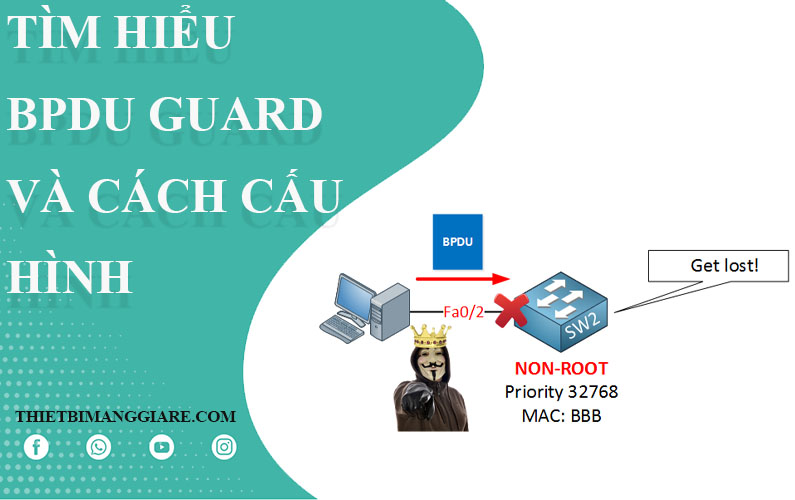

2. Tầng Liên kết Dữ liệu (Data Link Layer):

- Chức năng: Quản lý truy cập vào phương tiện truyền thông vật lý và kiểm soát lỗi truyền dữ liệu.

- Nhiệm vụ: Đảm bảo dữ liệu được truyền một cách tin cậy giữa các thiết bị trên cùng một mạng LAN.

- Ví dụ: Ethernet, MAC (Media Access Control).

3. Tầng Mạng (Network Layer):

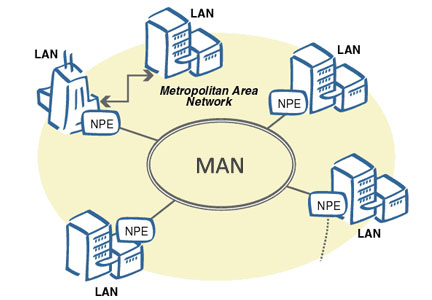

- Chức năng: Xác định địa chỉ logic của thiết bị và quản lý việc chuyển tiếp dữ liệu giữa các mạng khác nhau.

- Nhiệm vụ: Định tuyến dữ liệu từ nguồn đến đích trên mạng, vượt qua các địa chỉ IP.

- Ví dụ: IP (Internet Protocol), ICMP (Internet Control Message Protocol).

4. Tầng Giao vận (Transport Layer):

- Chức năng: Xác định cách dữ liệu được chia nhỏ, gửi và lắp ráp lại trên các kênh truyền thông.

- Nhiệm vụ: Đảm bảo dữ liệu được truyền gửi một cách tin cậy và đúng thứ tự từ nguồn đến đích.

- Ví dụ: TCP (Transmission Control Protocol), UDP (User Datagram Protocol).

5. Tầng Phiên (Session Layer):

- Chức năng: Quản lý các phiên giao tiếp giữa các ứng dụng và đảm bảo việc truyền dữ liệu liên tục.

- Nhiệm vụ: Thực hiện thiết lập, duy trì và đóng các kết nối giữa các thiết bị.

- Ví dụ: NetBIOS (Network Basic Input/Output System), RPC (Remote Procedure Call).

6. Tầng Trình diễn (Presentation Layer):

- Chức năng: Định dạng và biểu diễn dữ liệu để đảm bảo tính nhất quán trong quá trình giao tiếp.

- Nhiệm vụ: Mã hóa, nén và mã hóa lại dữ liệu để đảm bảo tính toàn vẹn và bảo mật.

- Ví dụ: SSL (Secure Sockets Layer), JPEG (Joint Photographic Experts Group).

7. Tầng Ứng dụng (Application Layer):

- Chức năng: Cung cấp các giao thức và dịch vụ cần thiết cho các ứng dụng để giao tiếp với nhau.

- Nhiệm vụ: Đảm bảo ứng dụng có thể truyền dữ liệu, thực hiện đăng nhập, trao đổi tệp và thực hiện các chức năng khác.

- Ví dụ: HTTP (Hypertext Transfer Protocol), SMTP (Simple Mail Transfer Protocol), FTP (File Transfer Protocol).

Mục đích của mô hình OSI

Mô hình OSI được thiết kế để cung cấp một cấu trúc chuẩn cho việc thiết kế, triển khai và duy trì các mạng máy tính. Mục tiêu chính của nó là đảm bảo tính tương thích và tương tác giữa các thiết bị mạng từ các nhà sản xuất khác nhau. Bằng cách phân chia quá trình giao tiếp thành 7 tầng, mô hình OSI giúp tăng cường sự hiểu biết và phối hợp giữa các thành phần của mạng, đồng thời hỗ trợ việc tích hợp công nghệ mới và giảm thiểu sự phụ thuộc vào nhà sản xuất cụ thể.

Hiểu cách mô hình OSI hoạt động

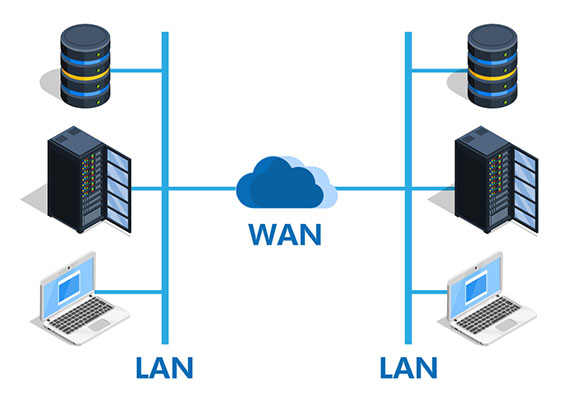

Ta đã biết mục đích của việc xây dựng mạng máy tính là để kết nối giữa thiết bị với nhau. Mô hình OSI sẽ phân giải chi tiết quá trình chuyển tiếp dữ liệu từ thiết bị gửi để thiết bị đích thành từng lớp mạng khác nhau.

Vì quá trình chuyển tiếp dữ liệu này rất phức tạp và cần sự phối hợp của rất nhiều giao thức khác nhau. Do đó, ta chia chúng thành từng lớp nhỏ để dễ dàng hiểu, triển khai và phát triển.

Lấy ví dụ từ việc gửi tin nhắn từ Messenger giữa 2 máy tính của bạn như sau:

- Tầng Ứng dụng: Người dùng trên máy tính gửi tin nhắn qua ứng dụng Messenger. Tin nhắn được viết và gửi từ giao diện người dùng của ứng dụng Messenger trên máy tính.

- Tầng Trình diễn: Tin nhắn được mã hóa theo định dạng chuẩn để đảm bảo tính toàn vẹn và bảo mật. Ví dụ, nếu tin nhắn chứa hình ảnh, nó có thể được nén thành định dạng JPEG hoặc PNG.

- Tầng Phiên: Một phiên kết nối được thiết lập giữa ứng dụng Messenger trên máy tính gửi và ứng dụng Messenger trên máy tính nhận để quản lý trao đổi tin nhắn giữa hai máy tính.

- Tầng Giao vận: Tin nhắn được chia thành các gói dữ liệu nhỏ hơn để truyền qua mạng. Ở mức này, giao thức TCP (hoặc UDP) được sử dụng để đảm bảo rằng dữ liệu được truyền một cách tin cậy và đúng thứ tự.

- Tầng Mạng: Địa chỉ IP của máy tính nhận được xác định và tin nhắn được định tuyến từ máy tính gửi đến máy tính nhận thông qua mạng Internet hoặc mạng nội bộ.

- Tầng Liên kết Dữ liệu: Giao thức Ethernet hoặc Wi-Fi (MAC) được sử dụng để quản lý truy cập vào phương tiện truyền thông vật lý và kiểm soát lỗi truyền dữ liệu. Địa chỉ MAC của máy tính nhận được sử dụng để xác định máy tính nhận.

- Tầng Vật lý: Dữ liệu được chuyển đổi thành tín hiệu vật lý để truyền qua mạng, sử dụng các phương tiện truyền thông như cáp Ethernet hoặc sóng Wi-Fi.

Khi tin nhắn đến máy tính nhận, quá trình ngược lại xảy ra: tin nhắn được giải mã, gói dữ liệu được kết hợp lại, và tin nhắn hiển thị trên giao diện người dùng của ứng dụng Messenger trên máy tính nhận. Đây chính là cách mô hình OSI chia nhỏ quá trình giao tiếp thành các tầng và các bước cụ thể để đảm bảo việc truyền tin nhắn một cách hiệu quả và tin cậy.

Phân biệt mô hình OSI và TCP/IP

Mô hình OSI và TCP/IP đều là hai khung làm việc quan trọng để mô tả cách các giao thức và thiết bị trong mạng máy tính tương tác với nhau. Mô hình OSI, với 7 tầng, được phát triển bởi Tổ chức Quốc tế về Tiêu chuẩn Hóa (ISO) và cung cấp một cái nhìn chi tiết về quá trình truyền dữ liệu trong mạng.

Trong khi đó, TCP/IP là một bộ giao thức chủ yếu được sử dụng trên Internet, với 4 tầng chính, bao gồm Giao vận, Mạng, Liên kết dữ liệu, và Mạng vật lý. Mặc dù TCP/IP phổ biến hơn và được sử dụng rộng rãi hơn trong thực tế, mô hình OSI vẫn cung cấp một khung làm việc hữu ích cho việc hiểu và phân tích các giao thức mạng.

Trong khi TCP/IP tập trung vào cách các giao thức này hoạt động cùng nhau để truyền dữ liệu trên mạng, mô hình OSI chia nhỏ quá trình này thành các bước cụ thể ở mỗi tầng để cung cấp một cái nhìn chi tiết và tổng quan về cách các thành phần trong mạng tương tác với nhau.